相关资讯

本类常用软件

-

福建农村信用社手机银行客户端下载下载量:584204

-

Windows优化大师下载量:416907

-

90美女秀(视频聊天软件)下载量:366961

-

广西农村信用社手机银行客户端下载下载量:365699

-

快播手机版下载量:325855

前两天有个朋友在群里说局域网中了arp,到处伪装网关的IP进行攻击,问我有没有办法知道到底是哪台电脑中了毒了,说真的当时还真是回答不上,只能用最笨的办法,一台台的去关机,用这个排除法进行判断,还好他们公司人少,只有几个人,如果几十个人,那就真的一天的时间就这么浪费了,后来参考了一些资料,现在把想法和大家一起分享一下。

在局域网络管理中,遇到ARP欺骗的病毒是经常发生的,当局域网内某台主机运行ARP欺骗的木马程序时,会欺骗局域网内所有主机和路由器,让所有上网的流量必须经过病毒主机。其他用户原来直接通过路由器上网现在转由通过病毒主机上网,切换的时候用户会断一次线。当ARP欺骗的木马程序停止运行时,用户会恢复从路由器上网,切换过程中用户会再断一次线。经过在网络上的游荡和搜索,找到了一个方法,貌似可以解决问题的,下面贴出来给大家看看:

局域网中了ARP欺骗病毒的现象:中毒的网络中同一网段的机器掉线,而没中毒的网段网络正常,局域网内部访问没有问题;打开每个网站的时候,有时候杀毒软件会报病毒,当查看网页源文件的时候,会发现在代码的头部被注入了一段<iframe>的代码。

一般解决的方法:先查找到真实的网关的MAC地址,然后利用"arp -s ip mac"的方法解决一下,但是这个需要在每台机器上执行,十分麻烦。而且有时候也不能根本解决问题。

所以我们要查找到病毒的源头,也就是感染ARP病毒的机器,将其断网,使其他人的网络恢复,然后彻底处理一下此机器。

在网上查到的方法:首先在没有中毒的机器上运行tracert www.163.com -d来进行路由跟踪,马上就发现第一条不是网关机的内网ip,而是本网段内的另外一台机器的IP,再下一跳才是网关的内网IP;正常情况是路由跟踪执行后的输出第一条应该是默认网关地址,由此判定第一跳的那个非网关IP 地址的主机就是罪魁祸首。

问题又出来了,由于网内的主机IP地址有的是通过DHCP自动获取来的,怎么找出这个主机又是一个难题,几十个机器,挨个用 ipconfig/all查非累死不可,怎么办?得走捷径才行。突然之间冒出一个念头:设置一个与查出来的中毒主机相同的IP地址,然后……,接下来,找一台无法上网的客户端机器,查一下其自动获取的IP地址,没有那么幸运-这台机器不是要揪出来的那个IP,然后把这个主机的“自动获取IP地址”取消,手动设置机器的IP与有病毒的那个IP相同,设置生效后就会有人叫嚷道:“我的IP地址怎么跟别人冲突了呢?”,殊不知,我要找的就是你呢!把他的主机隔离网络,其他的机器上网立马就顺畅了。

简单总结一下,其主要步骤有两步:1、运行 tracert –d www.163.com 找出作崇的主机IP地址。 2、设置与作崇主机相同的IP,然后造成IP地址冲突,使中毒主机报警然后找到这个主机。

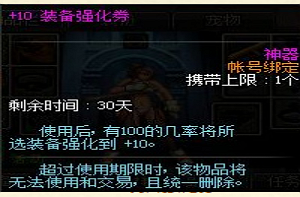

DNF每日签到送豪

DNF每日签到送豪 lol7月神秘商店

lol7月神秘商店 LOL黑市乱斗怎么

LOL黑市乱斗怎么 LOL英雄成就标志

LOL英雄成就标志 骑自行车的正确

骑自行车的正确 在校大学生该如

在校大学生该如 微信朋友圈怎么

微信朋友圈怎么